Il “Dust Attack” o “Dusting Attack” è un tipo di attacco informatico subdolo per de-anonimizzare gli wallet bitcoin. Ma come funziona un Dusting Attack? Alcune società che si occupano di analizzare transazioni on-chain, o alcuni enti governativi, cercano di infrangere la privacy degli utenti di Bitcoin, e di altre criptovalute, inviando delle somme minime di monete a wallet personali per controllare le loro transazioni.

Definizione di Dust

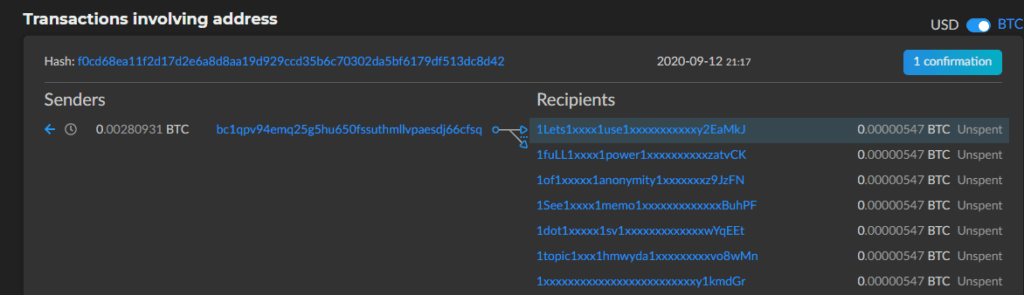

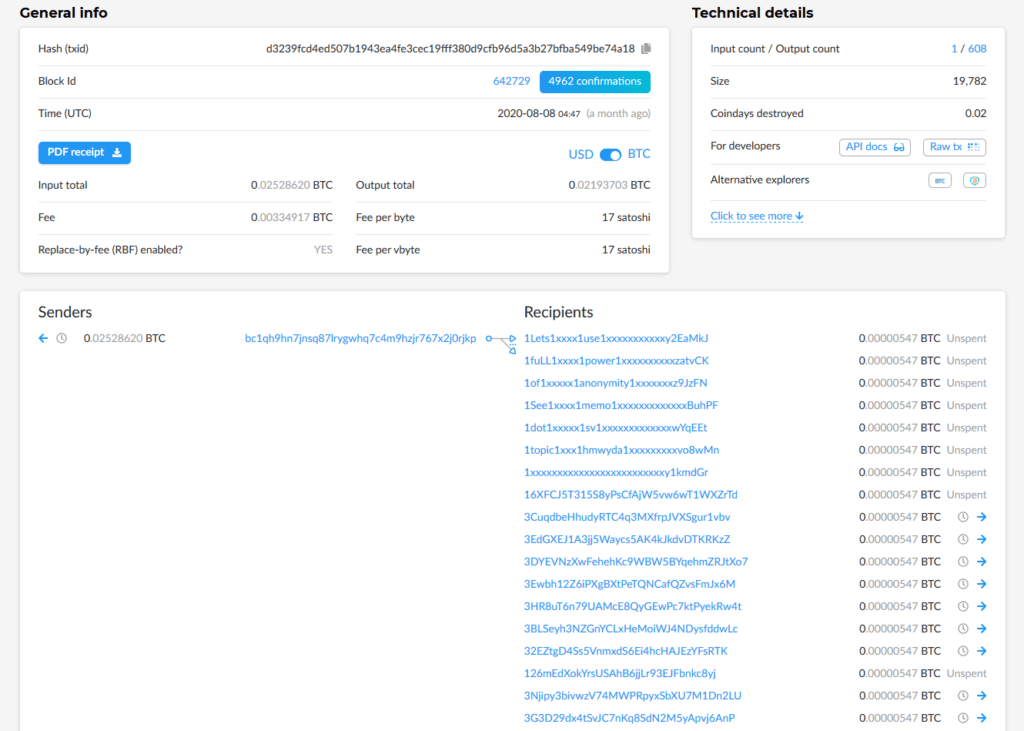

Il termine dust fa riferimento a piccole somme di una moneta o di un token, una piccolissima parte di cryptovaluta a cui solitamente è facile non prestare attenzione. Prendendo Bitcoin come esempio, l’unità di valuta più piccola è 1 satoshi (0.00000001 BTC) e possiamo definire dust come un paio di centinaia di satoshi, ma solitamente sono 547 satoshi (0.00000547 BTC), o inferiori al limite di 564 satoshi. Questa piccola somma non vale mai la pena di inviare, perchè è di molto inferiore ai costi stessi della transazione.

Dusting Attack

Si parte così: si invia ad un gran numero di indirizzi wallet bitcoin pochi satoshi. In seguito si tengono monitorati quei fondi e tutte le transazioni degli wallet presi di mira, in maniera tale da poter, col tempo, riuscire a collegare e determinare eventualmente le aziende o le persone fisiche quando spendono questi fondi da quegli indirizzi.

Come proteggersi dal Dusting Attack

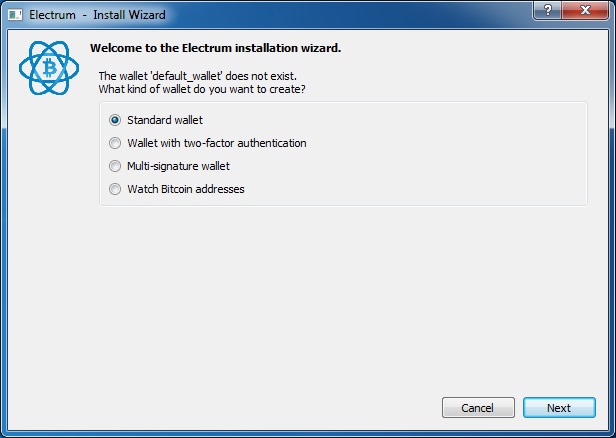

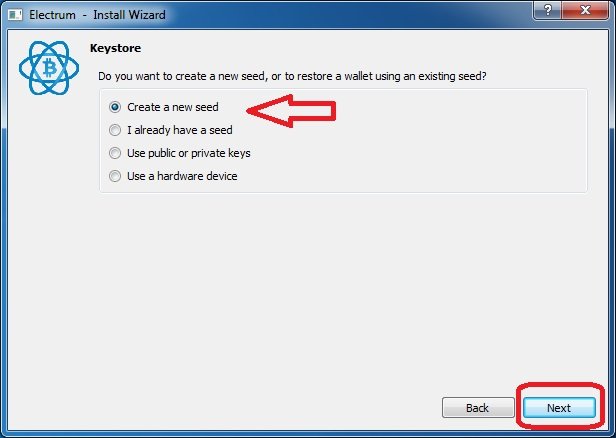

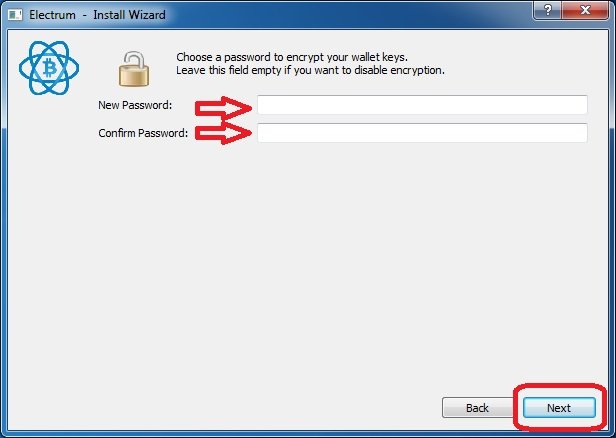

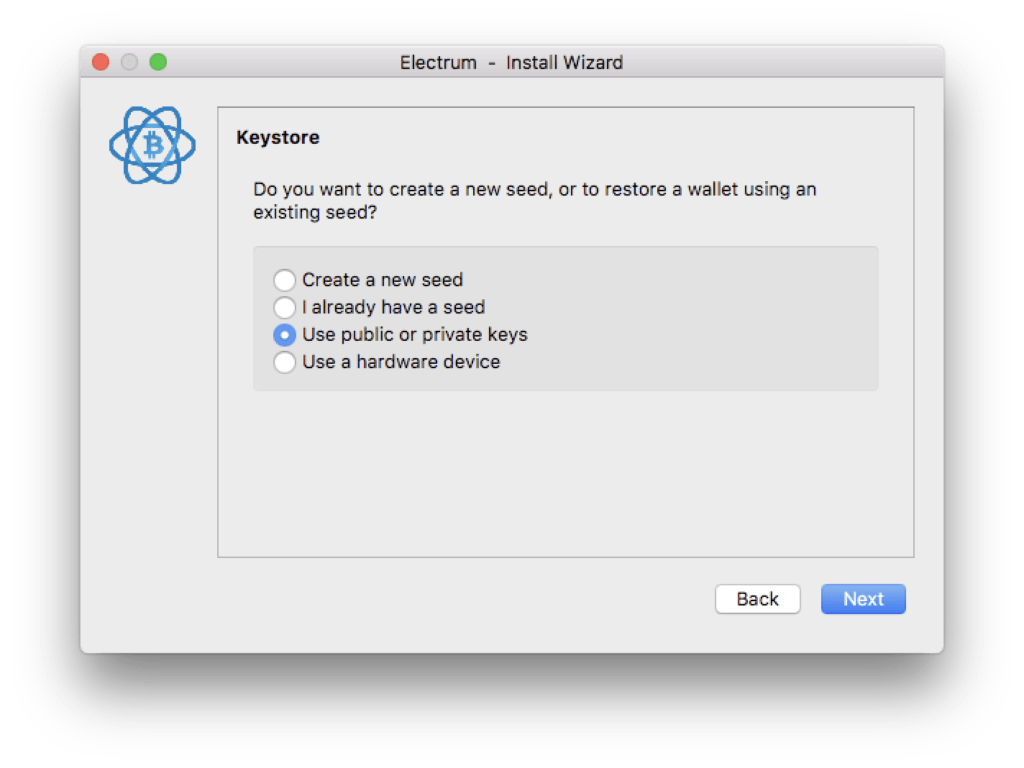

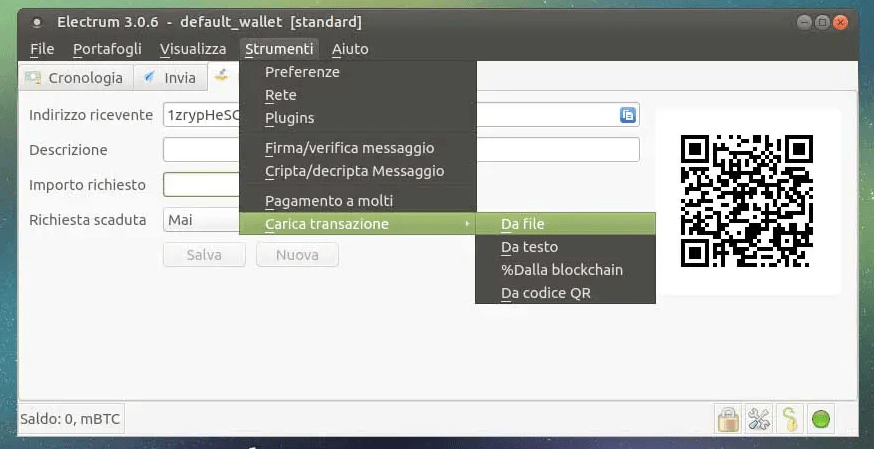

Samourai Wallet, uno dei wallet più noti per Bitcoin, offre un allarme in tempo reale per il “dust tracking” ed una funzionalità “Do Not Spend” che consente agli utenti di segnare i fondi sospetti e impedire che vengano usati nelle transazioni future. Anche Electrum wallet consente ha la possibilità di avere il “Coin Control”. Il coin control o “controllo delle monete” è una funzionalità avanzata che consente, quando crei una transazione tramite di poter scegliere scegliere manualmente quali indirizzi e quali UTXO desideri utilizzare per compilare la transazione.

Se una dust non viene mossa, gli attaccanti non sono in grado di tracciare le connessioni e non riusciranno a de-anonimizzare il proprietario dell’indirizzo. Quindi in genere questi importi è meglio non spenderli mai e magari, all’interno dei wallet sopra citati, ricordarsi sempre di etichettarli come non-spendibili.